Menurut Dancho Danchev, Trojan dapat diklasifikasikan menjadi delapan jenis, antara lain sebagai berikut:

1. Trojan Remote Access

Trojan Remote Access termasuk trojan paling populer saat ini. Banyak penyerang menggunakan trojan ini dengan alasan fungsi yang banyak dan sangat mudah dalam penggunaannya. Prosesnya adalah menunggu seseorang menjalankan trojan yang berfungsi sebagai server dan jika penyerang telah memiliki IP address korban, maka penyerang dapat mengendalikan secara penuh komputer korban. Contoh jenis Trojan ini adalah Back Orifice (BO), yang terdiri dari BOSERVE.EXE yang dijalankan dikomputer korban dan BOGUI.EXE yang dijalankan oleh penyerang untuk mengakses komputer korban. [1]

2. Trojan Pengirim Password

Tujuan dari Trojan jenis ini adalah mengirimkan password yang berada di komputer korban atau di Internet ke suatu e-mail khusus yang telah disiapkan. Contoh password yang disadap misalnya untuk ICQ, IRC, FTP, HTTP atau aplikasi lain yang memerlukan seorang pemakai untuk masuk suatu login dan password. Kebanyakan trojan ini menggunakan port 25 untuk mengirimkan e-mail. Jenis ini sangat berbahaya jika dalam komputer terdapat password yang sangat penting. [1]

3. Trojan File Transfer Protocol (FTP)

Trojan FTP adalah paling sederhana dan dianggap ketinggalan jaman. Satu-satunya fungsi yang dijalankan adalah membuka port 21 di komputer korban yang menyebabkan

mempermudah seseorang memiliki FTP clien tuntuk memasuki komputer korban tanpa password serta melakukan download atau upload file. [1]

4. Keyloggers

Keyloggers termasuk dalam jenis trojan yang sederhana, dengan fungsi merekam atau mencatat ketukan tombol saat korban melakukan pengetikan dan menyimpannya dalam log file. Apabila diantara ketukan tersebut adalah mengisi username dan password, maka keduanya dapat diperoleh penyerang dengan membaca log file. Trojan ini dapat dijalankan pada saat komputer online maupun offline. Trojan ini dapat mengetahui korban sedang online dan merekam segala sesuatunya. Pada saat offline proses perekaman dilakukan setelah Windows dijalankan dan disimpan dalam hardisk korban dan menunggu saat online untuk melakukan transfer atau diambil oleh penyerang. [1]

5. Trojan Penghancur

Satu-satunya fungsi dari jenis ini adalah untuk menghancurkan dan menghapus file. Trojan penghancur termasuk jenis yang sederhana dan mudah digunakan, namun sangat berbahaya. Sekali terinfeksi dan tidak dapat melakukan penyelamatan maka sebagian atau bahkan semua file sistem akan hilang. Trojan ini secara otomatis menghapus semua file sistem pada komputer korban (sebagai contoh : *.dll, *.ini atau *.exe). Trojan diaktifkan oleh penyerang atau bekerja seperti sebuah logic bomb dan mulai bekerja dengan waktu yang ditentukan oleh penyerang. [1]

6. Trojan Denial of Service (DoS) Attack

Trojan DoS Attack saat ini termasuk yang sangat populer. Trojan ini mempunyai kemampuan untuk menjalankan Distributed DoS (DDoS) jika mempunyai korban yang cukup. Gagasan utamanya adalah bahwa jika penyerang mempunyai 200 korban pemakai ADSL yang telah terinfeksi, kemudian mulai menyerang korban secara serempak. Hasilnya adalah lalu lintas data yang sangat padat karena permintaan yang bertubi-tubi dan melebihi kapasitas bandwidth korban. Hal tersebut menyebabkan akses internet menjadi tertutup. Wintrinoo adalah suatu tool DDoS yang populer baru-baru ini, dan jika penyerang telah menginfeksi pemakai ADSL, maka beberapa situs utama Internet akan collaps. Variasi yang lain dari sebuah trojan DoS adalah trojan mail-bomb, tujuan utamanya adalah untuk menginfeksi sebanyak mungkin komputer dan melakukan penyerangan secara serempak ke alamat e-mail yang spesifik maupun alamat lain yang spesifik dengan target yang acak dan muatan/isi yang tidak dapat disaring.[1]

7. Trojan Proxy/Wingate

Bentuk dan corak yang menarik diterapkan oleh pembuat trojan untuk mengelabui korban dengan memanfaatkan suatu Proxy/Wingate serveryang disediakan untuk seluruh dunia atau hanya untuk penyerang saja. Trojan Proxy/Wingate digunakan pada Telnet yang tanpa nama, ICQ, IRC, dan untuk mendaftarkan domain dengan nomor kartu kredit yang telah dicuri serta untuk aktivitas lain yang tidak sah. Trojan ini melengkapi penyerang dengan keadaan tanpa nama dan memberikan kesempatan untuk berbuat segalanya terhadap komputer korban dan jejak yang tidak dapat ditelusuri. [1]

8. Software Detection Killers

Beberapa Trojan telah dilengkapi dengan kemampuan melumpuhkan fungsi software pendeteksi, tetapi ada juga program yang berdiri sendiri dengan fungsi yang sama. Contoh software pendeteksi yang dapat dilumpuhkan fungsinya adalah Zone Alarm, Norton Anti-Virus dan program anti-virus/firewall yang lain berfungsi melindungi komputer. Ketika software pendeteksi dilumpuhkan, penyerang akan mempunyai akses penuh ke komputer korban, melaksanakan beberapa aktivitas yang tidak sah, menggunakan komputer korban untuk menyerang komputer yang lain. Demikianlah delapan jenis klasifikasi trojan menurut dancho danchev. Klasifikasi telah mencakup berbagai jenis Trojan yang banyak menginfeksi. [1]

Sumber :

1. http://www.windowsecurity.com/whitepapers/The_Complete_Windows_Trojans_Paper.html diakses tanggal 19 Desember 2012

Ebook, Wisata, Jalan-Jalan, Teknologi, Bisnis, Terminologi, Pemrograman, Blogging, Domain, dan Lainnya

Langganan:

Posting Komentar (Atom)

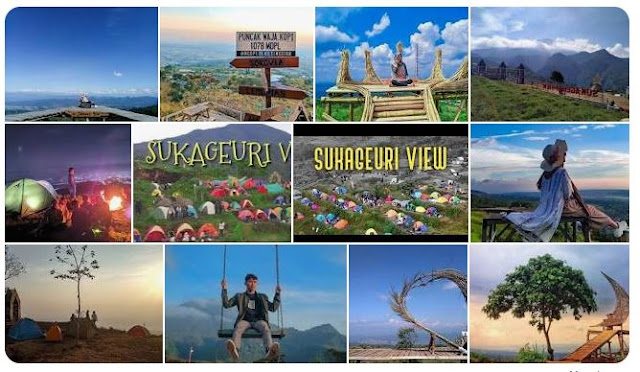

Tempat Camping dengan Pemandangan Alam Indah, di Kuningan, Jawa Barat

Bagi sobat travelling dan hobi menikmati pemandangan alam, aktivitas camping adalah salah satu aktivitas yang sangat ditunggu-tunggu di akhi...

-

Most commented widget has been made by many blogger long time ago. However, I often receive several problems when using the widget, such as...

-

Bagi sobat travelling dan hobi menikmati pemandangan alam, aktivitas camping adalah salah satu aktivitas yang sangat ditunggu-tunggu di akhi...

Tidak ada komentar:

Posting Komentar